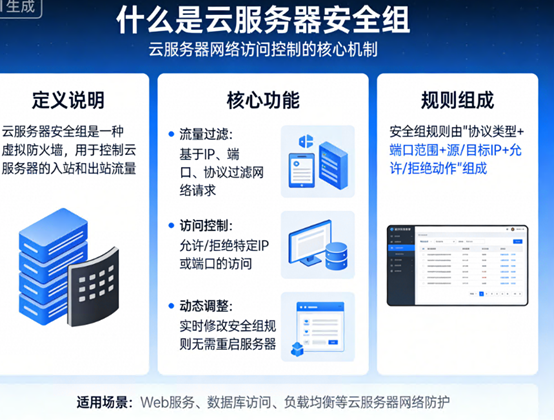

云服务器的安全组是服务器流量的“虚拟防火墙”角色,通过设定一系列允许或拒绝的规则,控制着进出云服务器的网络流量。作为轻量云服务器的第一道安全防线,安全组运行在服务器的虚拟化层面,早于操作系统防火墙进行流量过滤,这种设计使得即使操作系统被攻破,攻击者也难以通过网络层进一步渗透。

与操作系统内置防火墙相比,安全组的最大优势在于其集中化管理和规则统一性。当用户管理多台服务器时,可以将统一的安全策略应用于整个服务器群组,确保安全配置的一致性。轻量云服务器的安全组虽然功能上较为精简,但核心的安全控制能力并未削弱,它在默认情况下遵循“拒绝所有入站、允许所有出站”的最小安全原则,这种默认设置强制管理员必须主动思考哪些端口需要开放,从根本上减少了因疏忽造成的安全风险。

安全组设置最佳实践策略

最小权限原则的应用与实施

在配置安全组时,遵循最小权限原则是最为关键的指导思想。这意味着只开放绝对必要的端口,并且仅允许必要的源IP地址访问这些端口。例如,对于运行网站的服务器,通常只需要开放80端口(HTTP)和443端口(HTTPS)。如果服务器需要远程管理,则开放22端口(SSH)或3389端口(RDP),但应将源IP限制为管理员可能使用的特定IP地址范围,而非“0.0.0.0/0”(所有IP地址)。

在实际操作中,这一原则的贯彻需要建立在对应用架构的深入了解基础上。一个典型的轻量云服务器可能同时承载Web应用、数据库和文件服务,不同的服务应通过不同的端口暴露,并且仅向必要的客户端开放。例如,数据库服务端口通常只需要被同一安全组内的Web服务器访问,而不应直接向公网开放。

分层防御的端口管理策略

根据服务类型和访问需求,将端口分为不同层级进行管理是提高安全性的有效方法:

公开服务层:如HTTP(80)和HTTPS(443)端口,通常需要向所有用户开放,但可以结合Web应用防火墙(WAF)等额外防护措施。

受限管理层:如SSH(22)或RDP(3389)端口,必须限制源IP范围,避免被全网扫描和攻击。

内部通信层:如数据库端口(MySQL的3306,Redis的6379等),应当仅允许来自可信安全组或特定IP范围的连接,而非全网开放。

对于轻量云服务器,常见的端口开放建议包括:对于Web服务器开放80/443端口;对于需要远程管理的Linux服务器,开放22端口但限制源IP;对于Windows服务器,开放3389端口并同样限制源IP。非必要的服务端口如FTP(21)、Telnet(23)等应保持关闭状态,除非有明确业务需求。

规则优先级与规则集的优化

安全组规则的处理遵循从上到下的顺序,当流量匹配到第一条规则后,后续规则将不再评估。这一特性要求管理员必须精心安排规则的顺序,将最具体、限制性最强的规则放在最前面,将一般性规则放在后面。例如,应先设置允许特定IP访问SSH端口的规则,再设置拒绝所有IP访问SSH端口的规则(如果必要),否则具体规则将永远不会生效。

同时,定期审查和清理不再使用的规则是安全组维护的重要环节。随着业务变化,早期开放的端口可能已不再需要,这些遗留规则可能成为潜在的安全隐患。建议每季度至少进行一次安全组规则审计,确保每条规则都有明确的业务依据。

安全组设置的安全意义分析

攻击面控制的有效手段

通过精确控制可访问端口,安全组显著减少了服务器的暴露面。据统计,未恰当配置安全组的云服务器遭受扫描和攻击的概率比正确配置的服务器高出数十倍。轻量云服务器虽然通常用于相对简单的应用场景,但这并不意味着其面临的安全威胁较小。事实上,由于轻量服务器常常被用于开发测试或中小型应用,管理员可能更容易忽视其安全配置,使其成为攻击者的理想目标。

合理配置的安全组可以有效抵御大部分自动化扫描和攻击尝试。当攻击者无法找到开放的非常用端口时,他们往往会放弃对该目标的进一步攻击,转向其他更容易攻破的目标。这种“提高攻击成本”的思路是安全防御中的重要概念,而安全组正是实践这一思路的基础工具。

纵深防御体系的基础层级

安全组构成了云服务器纵深防御体系的第一层。在安全组的保护之后,还应部署操作系统级防火墙、应用层安全措施以及数据加密等多层防御机制。这种分层防御的理念确保了即使某一层防护被突破,其他层级仍能提供保护。

对于轻量云服务器,安全组与系统防火墙的协同工作尤为重要。在某些情况下,可以配置安全组作为粗粒度过滤器,而系统防火墙则进行更精细的控制。例如,安全组可以允许所有流量访问80端口,而系统防火墙则可以进一步限制每秒连接数,防止DDoS攻击。

合规性与审计追踪的基础

许多行业标准和法规要求对服务器访问进行严格控制和记录。安全组不仅提供了访问控制功能,其日志记录也是满足合规性要求的重要组成部分。通过分析安全组的流量日志,管理员可以了解服务器的访问模式,检测异常行为,并在发生安全事件时进行追溯调查。

对于轻量云服务器用户而言,虽然可能不需要满足严格的行业合规要求,但维护良好的安全组配置习惯有助于培养安全意识,为将来管理更复杂的系统打下基础。

从零开始:安全组配置实操流程

第一步是规划端口需求清单。在配置安全组前,明确列出服务器需要提供的所有服务及其对应端口。对于轻量云服务器,常见组合包括:纯Web服务器(80、443)、Web加数据库(80、443、3306限制源IP)、应用服务器(80、443、自定义应用端口)等。

第二步是创建并配置安全组。登录云服务器控制台,找到安全组管理界面,创建新的安全组。按照“最小权限原则”和“分层防御策略”添加入站规则。每条规则应明确指定协议类型(TCP/UDP/ICMP)、端口范围、源IP(尽可能具体)和动作(允许/拒绝)。

第三步是关联安全组并测试。将配置好的安全组关联到目标轻量云服务器。关联后,立即进行功能性测试,确保业务正常运行。同时进行安全性测试,尝试从非授权IP访问受限端口,验证规则是否生效。

第四步是建立监控与更新机制。配置云监控服务,对安全组规则变更和异常访问尝试设置告警。建立安全组变更流程,任何规则修改都需要经过申请、评审、实施的标准化流程,并记录在案。

第五步是定期审计与优化。每季度至少进行一次全面的安全组规则审计,检查每条规则的业务必要性,移除不再使用的规则。同时根据业务发展调整规则,如新增服务需要开放新端口,或业务范围变化需要调整源IP范围。

总结:安全组在云安全生态中的核心地位

轻量云服务器的安全组不仅是网络流量的控制工具,更是云安全体系的基石。正确配置的安全组可以抵御大部分自动化攻击,为服务器提供基本但至关重要的保护。通过遵循最小权限原则、实施分层防御策略和建立持续维护机制,即使是资源有限的轻量云服务器也能建立起坚固的安全防线。

推荐文章

推荐文章