CC攻击到底是什么?香港服务器又是如何防御CC攻击的?我们可以举个简单易懂的例子,你的香港服务器突然涌入数万命游客,它们不浏览商品不点击广告,却在疯狂刷新登录页面,像蝗虫般啃食服务器资源,这就是CC攻击的典型场景。这类攻击不需要动辄数百G的流量,专挑你的业务逻辑软肋下手。

识破CC攻击的几种常见套路:

套路一:攻击者通过劫持家庭路由器、感染智能设备组建僵尸网络,这些"肉鸡"以每台1-5次/秒的低频请求,模拟真实用户访问API接口。

套路二:利用未做权限校验的移动端接口,通过参数污染发起高频查询。某电商平台曾遭遇每秒8000次的商品详情查询攻击,香港节点MySQL连接池半小时耗尽。

套路三:结合慢连接攻击和高频请求组合拳,先耗尽服务器连接数,再针对特定URL发起暴击。这种立体化攻击在香港混合云架构中尤为致命。

香港服务器CC攻击防御实战指南:

方法一:动态指纹识别系统

Nginx示例:

geo $block_cc {

default 0;

include /path/to/ip_blacklist.conf;

}

map $http_user_agent $bad_agent {

default 0;

"~*(python|curl|wget)" 1;

"~*(WinHttp|HttpClient)" 1;

}

server {

# 启用请求指纹采集

set $request_fingerprint "$remote_addr$http_user_agent$http_accept_language";

# 动态封锁规则

if ($bad_agent) { return 444; }

if ($block_cc) { return 444; }

# 智能限速模块

limit_req_zone $request_fingerprint zone=cc_defense:10m rate=30r/s;

limit_req zone=cc_defense burst=50 nodelay;

}注:通过设备指纹+行为特征建立动态模型,比单纯IP封锁效率提升60%

AI流量清洗系统:部署LSTM神经网络分析HTTP流量,实时检测异常会话模式,自动生成防护规则推送至边缘节点,使误封率从12%降至0.7%,CC攻击识别准确率达99.3%

零信任架构改造:关键操作二次验证,敏感接口实施动态token机制,客户端埋入行为校验代码

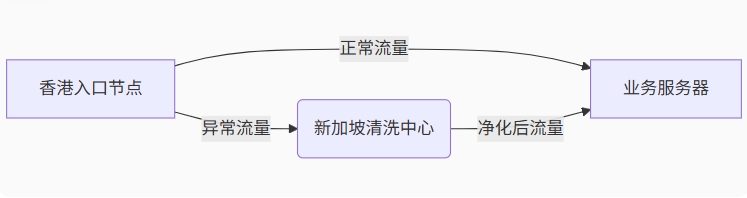

智能流量调度:利用香港国际枢纽优势,建立跨境流量调度体系,比如把香港入口节点的异常流量引流到新加坡清洗中心,再把净化后的流量注入业务服务器。

如下图所示:

方法二:构建多层次防御体系

边缘层:部署OpenResty实现毫秒级拦截,统计每个UA的请求频率

local uid = ngx.var.http_user_agent

local key = "cc:"..uid

local limit = 50 -- 每秒上限

local current = tonumber(redis:get(key)) or 0

if current + 1 > limit then

ngx.exit(444)

else

redis:incr(key)

redis:expire(key, 1)

end应用层:强制关键路径人机验证,动态渲染技术对抗脚本攻击,实施请求复杂度加权

服务层:微服务熔断机制

配置示例:

@Bean

public Customizer<Resilience4JCircuitBreakerFactory> defaultCustomizer() {

return factory -> factory.configureDefault(id -> new Resilience4JConfigBuilder(id)

.circuitBreakerConfig(CircuitBreakerConfig.custom()

.slidingWindowSize(20)

.failureRateThreshold(50)

.build())

.build());

}数据层:查询缓存强制预热,限制单IP最大连接数,高危操作添加SQL指纹校验

注意事项:香港机房特殊优化

1. 选择BGP线路时要求提供CC防护QoS保障

2. 跨境专线配置独立防护策略(如中港线路单独限流)

推荐文章

推荐文章